許多玩家可能從未想過,一張看似普通的 Switch 遊戲卡帶,背後竟隱藏著精密的防偽機制與安全設計。為了防止盜版與非法複製,任天堂在這些卡帶中巧妙地加入了一顆關鍵晶片,這是專為驗證機制而存在的「防偽安全晶片」,肉眼難以察覺,卻在 MIG Switch 燒錄卡大軍的進攻下,成為最後一道 Switch 2 的最終防線!

Switch卡帶裡到底藏了什麼?

許多玩家拆開Switch卡匣後驚訝發現,裡頭似乎只有一顆NAND儲存晶片,那麼所謂的「防偽安全晶片」到底藏在哪?

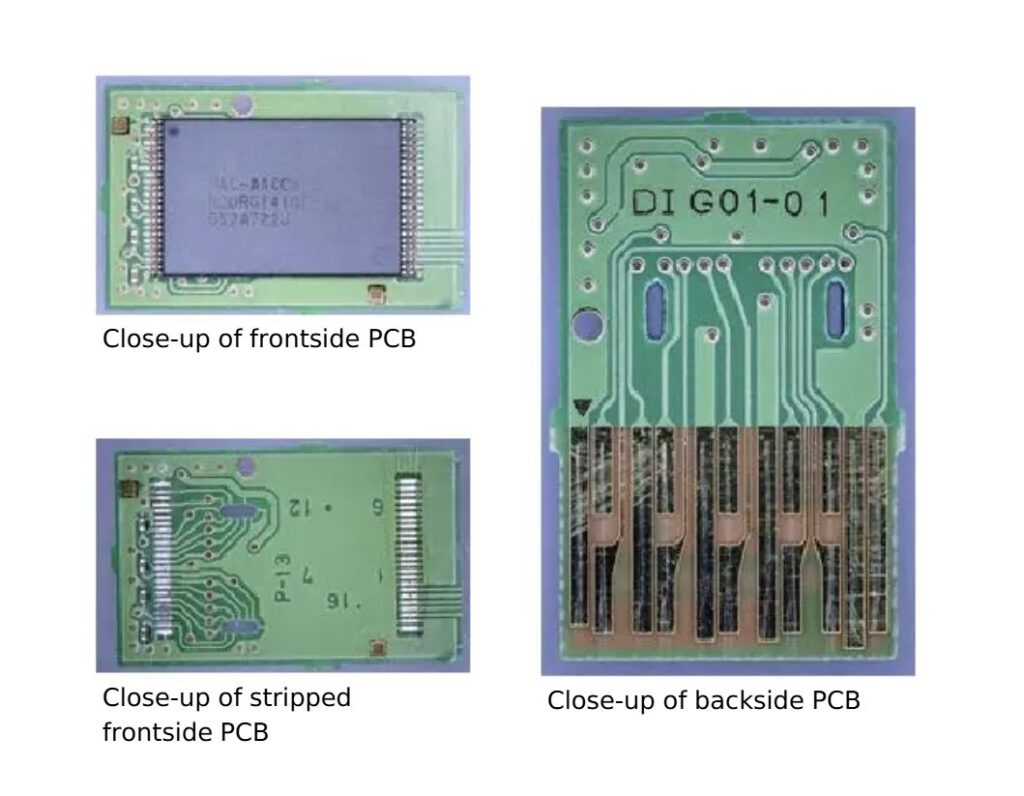

根據Texplained與BunnieLabs等逆向工程社群的分析,Switch卡匣雖然拆解看上去只有一個晶片,實際上卻包含兩顆,並封裝在同一個外殼裡面,肉眼根本看不出來:

- 一顆大型Flash,用來儲存遊戲ROM

- 一顆體積小巧但關鍵的「防偽安全晶片」(無公開型號)

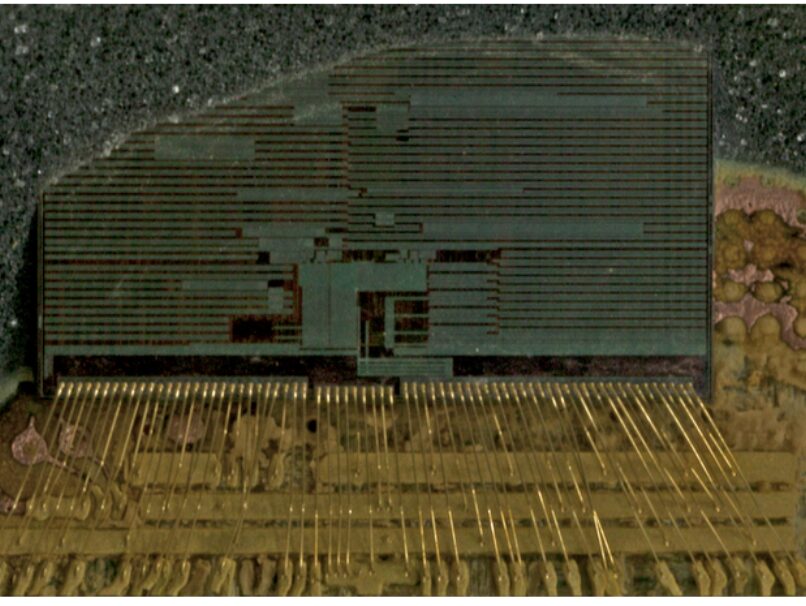

「防偽安全晶片」內建Challenge-Response驗證邏輯,主機在開機時會向卡匣提出「挑戰」,卡匣必須即時回應,才能進入遊戲。這種機制即使把遊戲拷貝出來,也無法還原這個回應。值得留意的就是這個芯片跟 NAND 封裝在一起,肉眼無法看出來,必須借助儀器刮開芯片觀察。

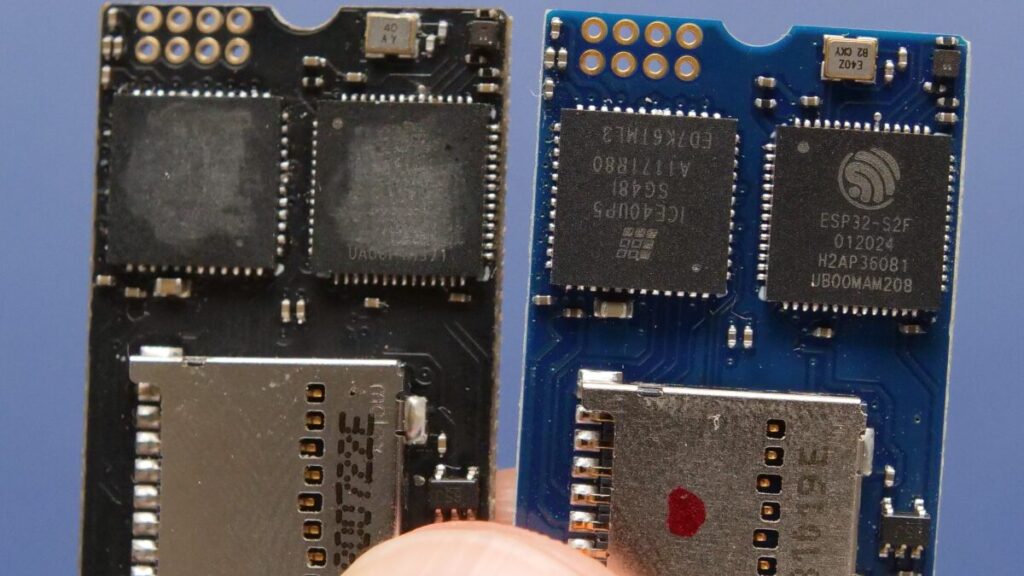

左側為 Switch 遊戲卡帶的 PCB 正反面,可以清楚看到大塊黑色的 Macronix 芯片,以為是平平無奇的存儲晶片,放遊戲內容的吧?再看看該黑色芯片的顯微照,其實內有乾坤!這並非單純的儲存芯片,而是內含無法仿製的「防偽安全晶片」。若沒有這顆芯片,這張卡就會被判定為盜版卡。

破解難在哪?從三大社群看研究進展

Texplained:拆 Zelda 卡帶才發現

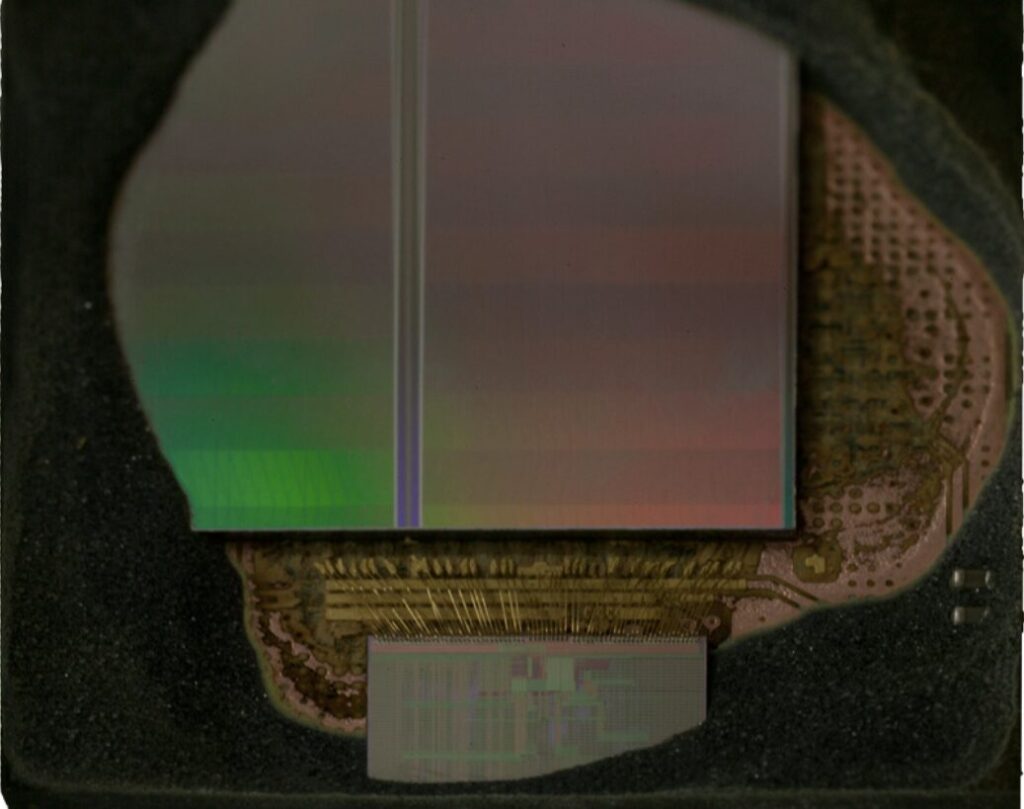

2017年Texplained針對《薩爾達傳說 曠野之息》卡匣進行解剖。他們成功腐蝕並拍攝晶片橫截面,確認卡匣內有獨立安全單元。這顆「防偽安全晶片」中包含:

- 一次性寫入(OTP)記憶體區塊

- 未知演算法的挑戰回應電路

- 加密模組(疑似AES)

即使使用FPGA模擬,也難以成功仿冒。

左邊是經過逆向工程社群染色處理的「防偽安全晶片」內部構造,右邊則是顯微鏡下的芯片外觀,金線密密麻麻接駁腳位,是整張卡帶能否通過主機驗證的「硬體印章」。

破解社群:尚未成功,難以讀取特徵

部分研究者嘗試用功率分析與電磁測量來分析晶片行為,但卡匣功耗變化太小,且缺乏穩定觸發點,難以重現同一操作以建立分析模型。

也有破解者指出,任天堂從DS、3DS開始已經使用這種「防偽安全晶片」,Switch只是將此系統強化:

- 所有驗證皆由硬體完成

- 主機韌體無法讀取其邏輯,只能收回應結果

巧合的是,從DS時代開始直到現在的 Switch 2 ,這套系統已經交由 Micronix 公司負責設計製造。

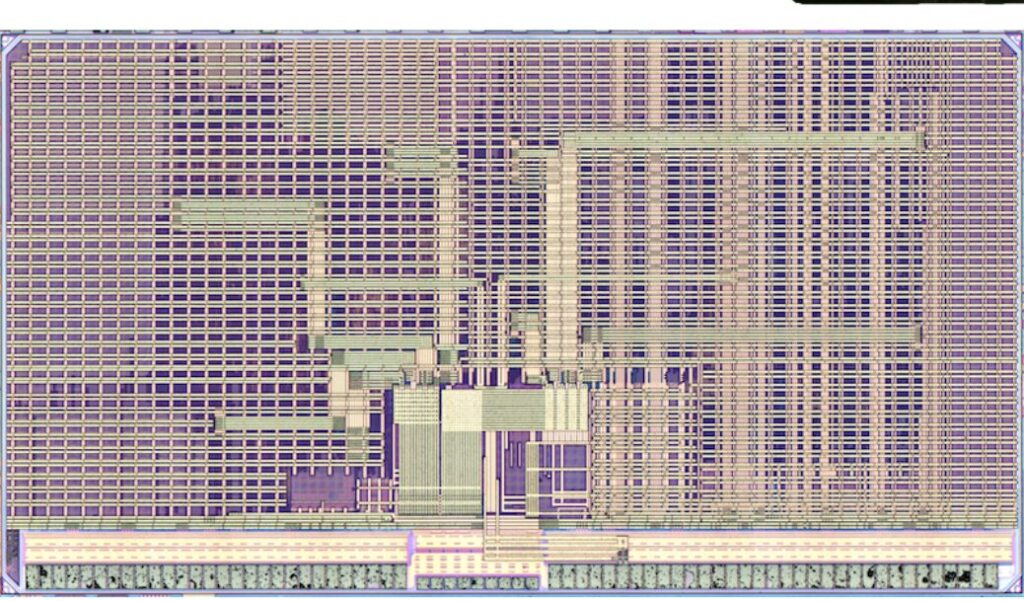

圖中可見兩款 MIG Switch 卡帶 PCB,右側板載的 ESP32-S2F 晶片具備模仿 Switch 控制訊號與中介資料交換的能力,至於左邊的芯片則是 ROM。MIG Switch 整體設計透露其非單純讀卡功能,而是可進行低階資料提取與驗證模擬,但唯獨沒有模擬「防偽安全晶片」的部分。

據說 Macronix(旺宏電子)自N64時代即與任天堂合作生產卡帶儲存晶片。如今Switch卡匣中,多數Flash與控制器晶片仍來自該公司。有傳聞指出,Macronix 早期曾設計過破解NES鎖定晶片的裝置(後來獲任天堂招安),後來反而成為任天堂最信賴的供應商之一。

Switch 卡匣技術含量超高

破解Switch卡匣,不只是提取ROM那麼簡單,而是如何模擬主機與卡匣間「真實存在的交互關係」。 在這場貓捉老鼠的遊戲中,任天堂目前仍佔有上風。

未來要真的「做出一張會被主機接受的偽造卡匣」,更要有物理工程與電路層級的突破!

網絡寫手 Dr.M

業內資深 IT 人,亦是一名從業超過十年的網絡寫手。曾在世紀初為數本實體雜誌擔任執行主編,後期在網絡上擔任各大著名網站幕後寫手,寫作領域包含電競、電腦、科技、汽車、遊戲甚至賽馬。曾在數家遊戲公司任職經營社群與發行推廣業務,還喜歡折騰老電腦。